Backlogのセキュリティ

お客様に安心してBacklogをご利用いただくために、

私たちはデータの保護を最優先にしサービスを運営しています。

セキュリティ対策

信頼性の高いデータセンターを使用

Backlogはサービスを提供するデータセンターとしてAmazon Web Services(以降、AWS)を利用しています。AWSは誰もが一度は利用したことのある、全世界で利用されているオンラインショップであるAmazonがもつデータセンター運用の設計、構築、運用のノウハウが詰まったサービスで、非常に高い信頼性とセキュリティを有しています。

お客様のデータは細心の注意を払って管理

AWS上に構築している環境へのアクセスは、AWS SSOによる厳格なシングルサインオン認証とセッション管理を実施しており、認証についても許可されたデバイスのみに制限しています。また、アクセス可能なシステム運用担当のスタッフや権限は必要最低限に限定しています。

サーバに保管されているデータには、お客様から調査目的などの依頼があった場合のみアクセスを行います。その他、個人情報の扱いについてはプライバシーポリシーに従った運用を行っております。

不正なアクセスはしっかりブロック

Backlogではお客様毎に独自のURLを提供します。これによりそのURLを知らない限りは、第三者がお客様のBacklogの環境にアクセスすることはできません。また、BacklogではIPアドレスによるアクセス制限を各スペース毎に設定することが可能です。(スタンダードプラン以上)

通信はすべてTLS暗号化

Backlogとの通信は、PC版、モバイル版、バージョン管理システム、共有ファイルと機能を問わず全てTLSにより暗号化されています。第三者が盗聴をしても、その内容を知ることはできません。

サーバの監視・障害対応

サーバの監視は24時間365日体制で行っており、異常を検知した場合はシステム運用スタッフに即座に通知されます。通知を受け取ったスタッフは、状況に合わせて対応を行います。また、平時より障害状況にあわせた対応マニュアルの整備を行い、迅速な復旧対応ができる体制を整えています。

障害やメンテナンス情報は最新情報をお知らせ

メンテナンスによる計画停止の際には原則5営業日前に、 BacklogのサービスサイトやX(旧Twitter)アカウント、ダッシュボードにて事前に告知を行います。作業の時間帯は極力ご利用の少ない早朝帯、もしくは深夜帯を選んでいます。

障害発生時には、速報としてX(旧Twitter)アカウントで対応状況を公開し、問題が収束した後にBacklogサイト上で状況をご報告いたします。

データのバックアップと障害対策方法

サーバーやデータ領域の障害に備えて、以下のようなバックアップ対策を実施しています。万一データ領域で障害が発生した場合は、これらのバックアップからサービスを迅速に復旧します。

データベース

常時、別のデータセンターへのデータレプリケーション(複製)を行っています。毎日1回、データ領域のバックアップを取り、30回分を保管しています。

共有ファイルとGit、Subversion

毎日2回、データ領域のバックアップを取り、60回分を保管しています。

バックアップデータの保管

データ領域のバックアップは、AWS内の高可用性・高耐久性ストレージに保管しています。

セキュリティ強化オプションNulab Passでアカウントをもっと安全に管理

SAML認証方式によるシングルサインオンと監査ログにより、

ご利用のヌーラボ製品のセキュリティとガバナンスをさらに強化します。

SAML認証によるシングルサインオン

お客様がご利用のIDプロバイダーを介してヌーラボ製品のアカウントを認証します。

ユーザーの行動を確認・管理できる監査ログ

監査ログにより管理者は情報漏えいなどのインシデント発生時に、「誰が、いつ、どのような操作をしたか」を迅速に特定可能です。

管理対象アカウントは複数組織に参加する場合も一元管理

Nulab Passの管理対象アカウントなら他の組織から招待された場合でも、ヌーラボサービス内において管理者によるアカウントの一元管理が可能です。

ユーザープロビジョニング

ユーザーアカウントの作成・削除、アクセス権の管理の手間を減らすことで、作業効率を向上させセキュリティリスクを最小限に抑えます。

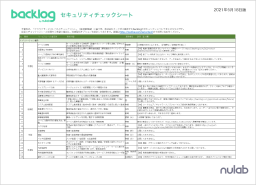

セキュリティチェックシート

経済産業省による「クラウドサービスレベルのチェックリスト」や、IPA(独立行政法人情報処理推進機構)による「安全なウェブサイトの作り方改訂第7版」に準拠したセキュリティチェックシートをダウンロードいただけます。

Backlogのセキュリティ情報は、セキュリティ評価プラットフォーム「Assured(アシュアード)」からもリクエストいただけます。Backlog導入検討時のセキュリティチェック業務をスピーディーに実施されたい方は、こちらをご利用ください。

弊社側でセキュリティチェックシートの内容確認やお客様独自フォーマットへの記入が必要な場合は、別途有料オプションを提供しております。詳しくはBacklogヘルプページをご覧ください。

取得済みの認証一覧

株式会社ヌーラボでは、第三者機関から各種セキュリティ認証を取得しております。

ISO/IEC 27001(情報セキュリティ)

- 認証範囲:

- 福岡本社・東京事務所・京都事務所における企画・設計・開発・運用・保守を含むコラボレーションツールの提供並びにクラウドサービスの運用を含んだこれらコラボレーションツールの提供

- 認定機関:

- BSIグループジャパン株式会社

ISO/IEC 27017:2015(ISMSクラウドセキュリティ)

- 認証範囲:

- Backlog, Cacoo, Typetalk, NulabAppsサービスの提供に係るクラウドサービスプロバイダとしてシステム開発・運用・保守及びアマゾンウェブサービスのクラウドサービスカスタマとしての利用に係るISMSクラウドセキュリティマネジメントシステム

- 認定機関:

- BSIグループジャパン株式会社

ISO/IEC 27018(パブリッククラウド上の個人情報保護)

- 認証範囲:

- 福岡本社・東京事務所・京都事務所における企画・設計・開発・運用・保守を含むコラボレーションツールの提供並びにクラウドサービスの運用を含んだこれらコラボレーションツールの提供

- 認定機関:

- BSIグループジャパン株式会社

チームで使えるプロジェクト・タスク管理ツールならBacklog

-

お役立ち資料

Backlogの資料のほか、タスク管理に関する最新情報や事例・ノウハウをダウンロードできます。

お役立ち資料を見る -

無料説明会

Backlog導入時の基本操作説明や導入後の活用セミナーをオンラインで開催しています。

開催スケジュールを見る -

お問い合わせ

導入前から導入後まで、Backlogの使い方や導入方法などお悩みや不明点にお答えします。

サポートに問い合わせる